| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

Tags

- 오라클 캐릭터셋 변경

- Oracle 사용자명 입력

- Oracle 테이블 띄어쓰기

- Oracle 18c HR

- ora-01722

- 비전공자를 위한 데이터베이스 입문

- Oracle 초기 사용자

- oracle 18c

- oracle

- 무료 오라클 설치

- Orace 18c

- Oracle 테이블 대소문자

- ORA-12899

- Oracle 18c HR schema

- Oracle 사용자명

- 오라클 캐릭터셋 확인

- 오라클 캐릭터셋 조회

- Oracle Express Edition

- Oracle 18c 설치

- ORA-00922

- Oracle 윈도우 설치

- 윈도우 Oracle

- 무료 오라클 데이터베이스

- 서평단

Archives

- Today

- Total

The Nirsa Way

[Vulnerability] 마이크로소프트(MS) 원격 코드 실행 취약점 발생 (Zero-day Attack) 본문

Security/Vulnerability

[Vulnerability] 마이크로소프트(MS) 원격 코드 실행 취약점 발생 (Zero-day Attack)

KoreaNirsa 2020. 3. 30. 21:18반응형

-

마이크로소프트(MS) 원격 코드 실행 취약점 발생 (Zero-day Attack)

- 취약점명 : -

- CVE 번호 : -

- 최약점 공개 : 2020-03-23

- 취약점 버전 : Windows 7, 8.1, 10 / Windows Server 2008, 2008 R2, 2012, 2012 R2, 2016, 2019

- 취약점 내용 : 어도비 타입 매니저(Adobe Type Manager Library)가 특주 제작된 다중 마스터 글꼴(Adobe Type 1 PostScript) 형식을 잘못 처리할 경우 2개의 원격 코드 실행 취약점이 발생

- 패치 방법 : 패치 방안은 마이크로소프트에서 개발중이며, 지금 이 시간에도 악용되고 있는 Zero-day Attack 입니다. 현재까지 패치 방법은 존재하지 않으며 사용자의 각별한 주의가 필요 합니다.

아래에 작성할 내용은 마이크로소프트에서 발표한 예방법이며, 취약한 글꼴을 열지 않도록 사용자의 각별한 주의가 필요 합니다. 이 예방법 또한 공격자가 로컬에서 인증된 사용자로 악성 프로그램을 실행할 경우 예방법으로는 막을 수 없습니다. (계속해서 익스플로잇될 수 있기 때문에 주의해야 합니다)

현재 글에서는 Windows10 기준 취약점 예방법만 밑에 작성 할것이고, 자세한 내용을 확인하고 싶으시거나 다른 OS의 예방법을 확인하시고 싶을 경우 아래 링크를 통해 확인 해주세요.

마이크로소프트 취약점 공개 링크 : https://portal.msrc.microsoft.com/ko-kr/security-guidance/advisory/adv200006#ID0EMGAC

-

Windows10 기준 취약점 예방법 (1)

- Windows 탐색기를 실행하신 후 보기 → 미리 보기 창 및 세부 정보 창 선택 해제 합니다.

- 마찬가지로 보기 → 옵션 → 폴더 및 검색 옵션 변경 클릭 합니다.

- 보기 → 아이콘은 항상 표시하고 미리보기는 표시하지 않음 → 적용

-

Windows10 기준 예방법 (2)

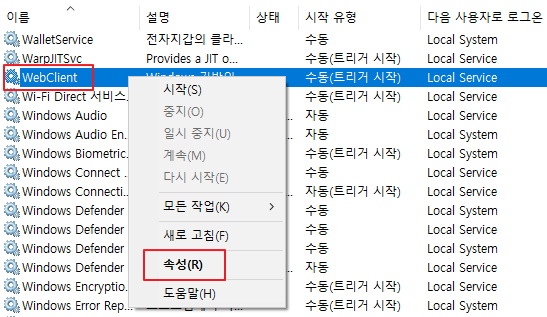

- Ctrl + R → Services.msc 입력

- WebClient 우클릭 → (실행중일 경우 중지) → 속성

- 시작 유형 : 사용 안함 선택 후 적용

반응형